Crackeo de Redes Wifi

El crackeo de una red wifi implica autenticarse en una red ajena, y para lograrlo existen diversas técnicas:

- Fuerza bruta: lento y poco efectivo sin un diccionario de contraseñas adecuado.

- Phishing: más rápido y con mayores posibilidades de éxito.

- Ingeniería social: difícil y arriesgado, pero potencialmente efectivo.

Descubrí la técnica de phishing en 2019, inspirado por distribuciones de Linux para hacking como Wifislax, que se especializa en la administración de redes inalámbricas, entre otros.

Esta técnica implica el uso de Linset para saturar la red, desconectar a los usuarios y realizar un ataque "man in the middle" para obtener credenciales. A continuación, detallaré el proceso paso a paso:

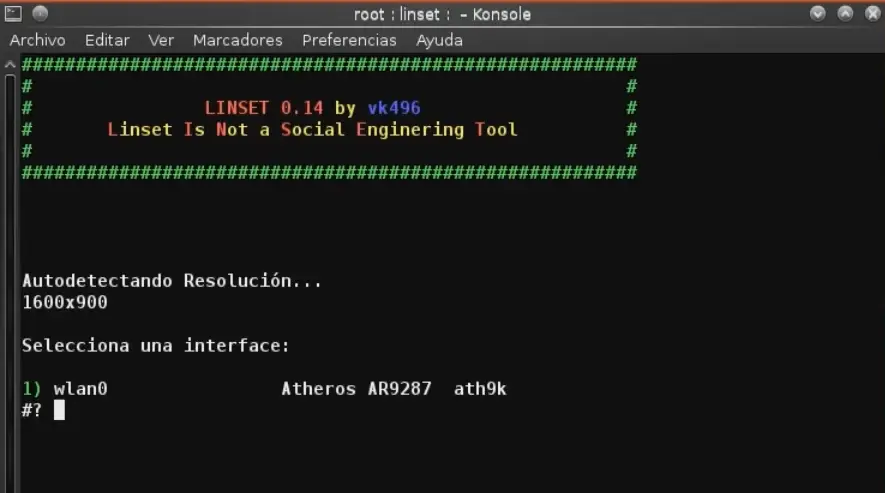

Paso 1: Abrimos la herramienta y esperamos que el programa escanee el equipo

Paso 2: Nada más entrar, nos pedirá qué interfaz de red queremos utilizar en el caso de que tengamos más de una interfaz seleccionaremos aquella que nos interese y tenga capacidad de conexión inalámbrica.

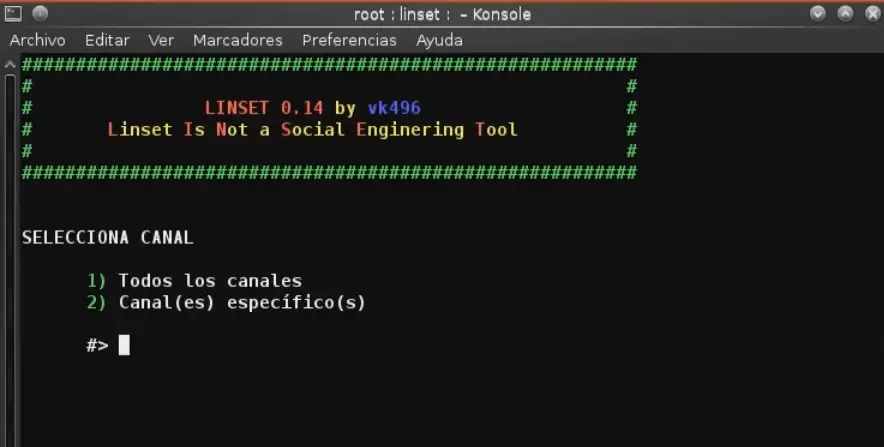

Paso 3: Ahora vamos a elegir por qué canal vamos a escanear las redes inalámbricas por si solo nos interesa un canal específico, en mi caso seleccionaré todos ya que no sé en qué canal se encuentran las redes que voy a atacar.

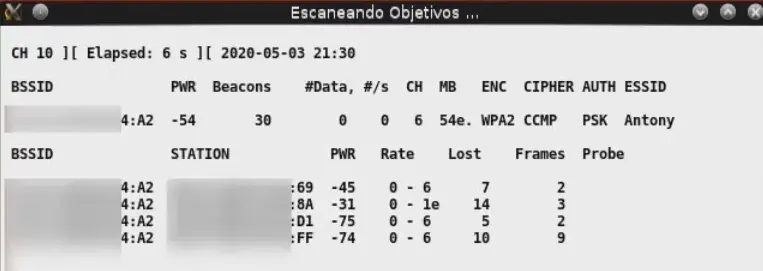

Paso 4: El programa comenzará a escanear todas las redes wifi que hay disponibles para vulnerar. Una vez estén todos cargados como se ve en la imagen, cerramos esa pestaña.

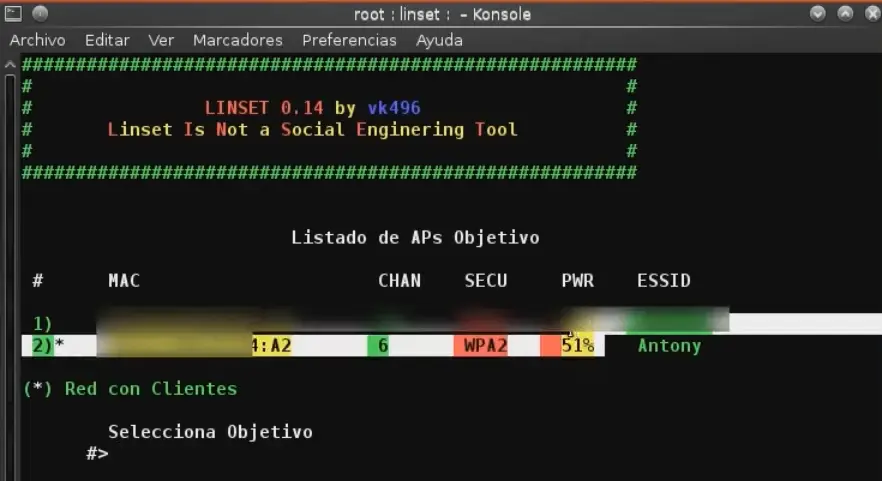

Paso 5: Las redes wifi que hemos escaneado nos aparecen disponibles en este paso para seleccionar el objetivo que vamos a atacar.

Paso 6: Una vez con la red seleccionada vamos a elegir el modo de FakeAP que utilizaremos, esto es un punto de acceso falso al que se van a conectar los dispositivos para nosotros obtener las credenciales.

Paso 7: Seleccionamos la ruta donde se va a guardar el archivo con las credenciales.

Paso 8: Después, vamos a seleccionar el tipo de comprobación de handshake, el programa nos recomienda utilizar Pyrit aunque mejor sería probar para ver con cuál tenemos el resultado esperado.

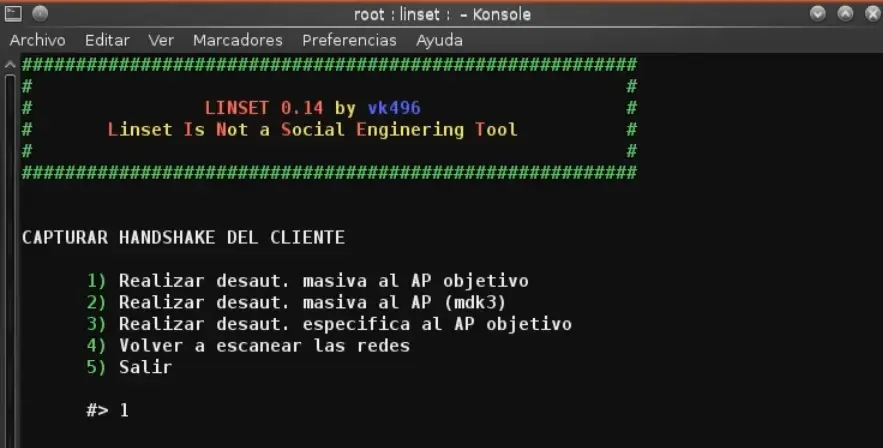

Paso 9: En este paso, procederemos a desconectar los Puntos de Acceso

(AP) de la red. Podemos optar

por desconectar todos los APs disponibles o solo uno específico. Generalmente, es más

efectivo desconectar todos los

APs, lo que aumenta las posibilidades de éxito, aunque también incrementa el riesgo de

exposición.

PD: La mayoría de las redes domésticas suelen tener solo un AP.

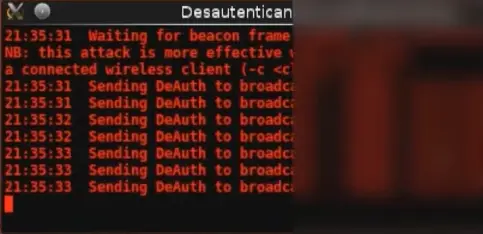

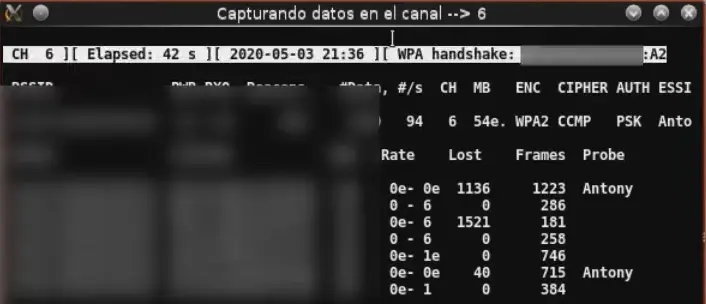

Paso 10: El programa empezará a capturar el handshake

haciendo muchas peticiones al punto de acceso, provocando que este no pueda responder ni

compartir internet por un

breve periodo de tiempo que nosotros aprovecharemos (captura roja). Así conseguiremos

adquirir el handshake de la red (captura

negra). Una vez lo tengamos, podemos continuar (tercera

captura).

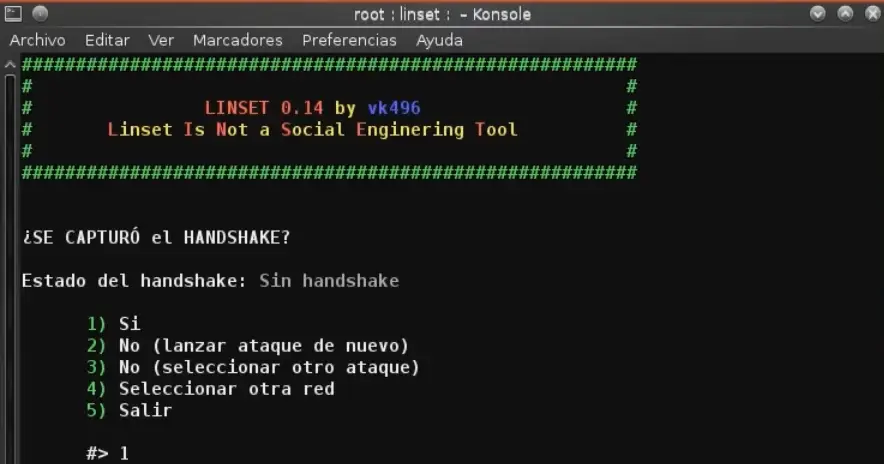

NOTA: Si el handshake aparece corrupto, como en la última captura, es

normal. Simplemente

seleccionamos la opción 1 de nuevo y ya podremos continuar.

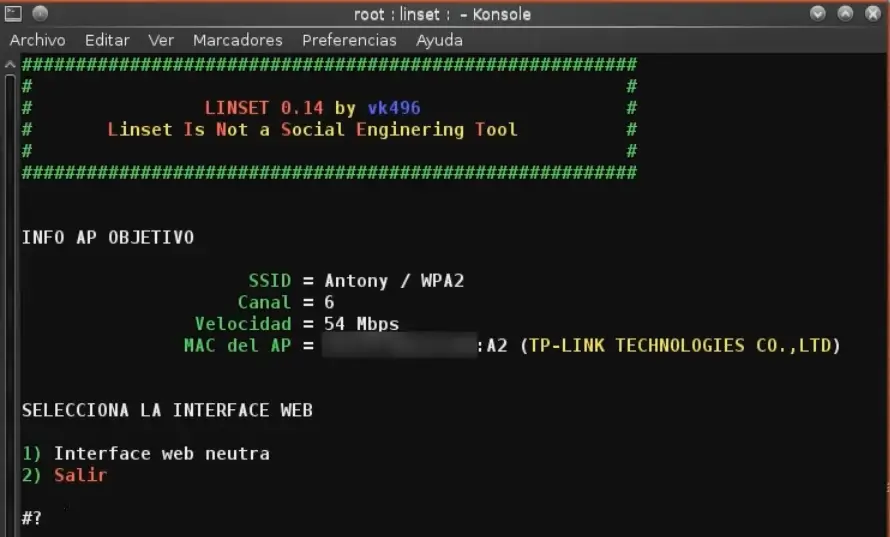

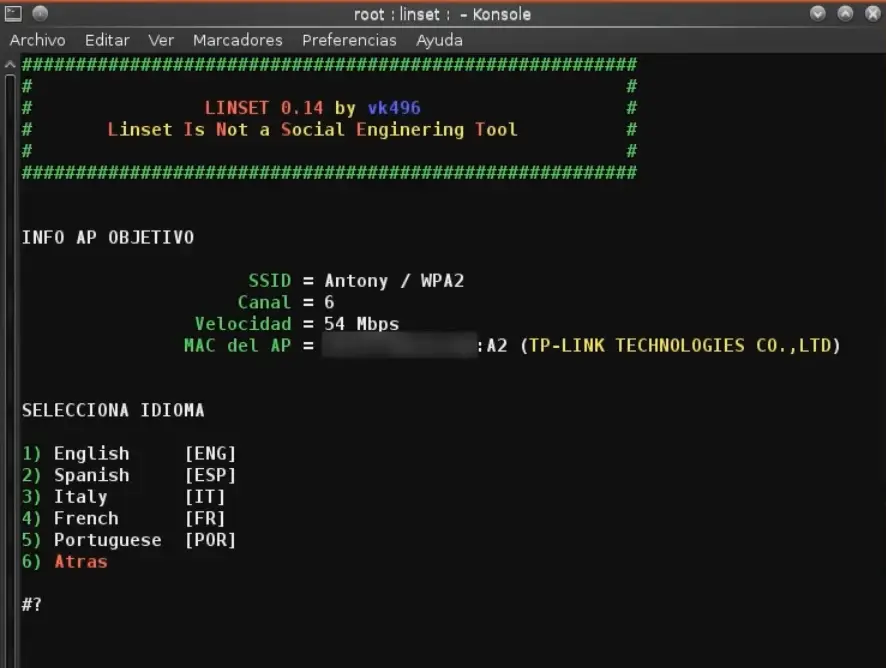

Paso 11: Mientras captura, nos mostrará los dispositivos conectados a la red, identificados por dirección MAC y nombre. Por último, seleccionaremos la interfaz web que utilizaremos para el phishing. Esta se puede modificar, pero como es una prueba, utilizaremos la que viene por defecto y el idioma predeterminado.

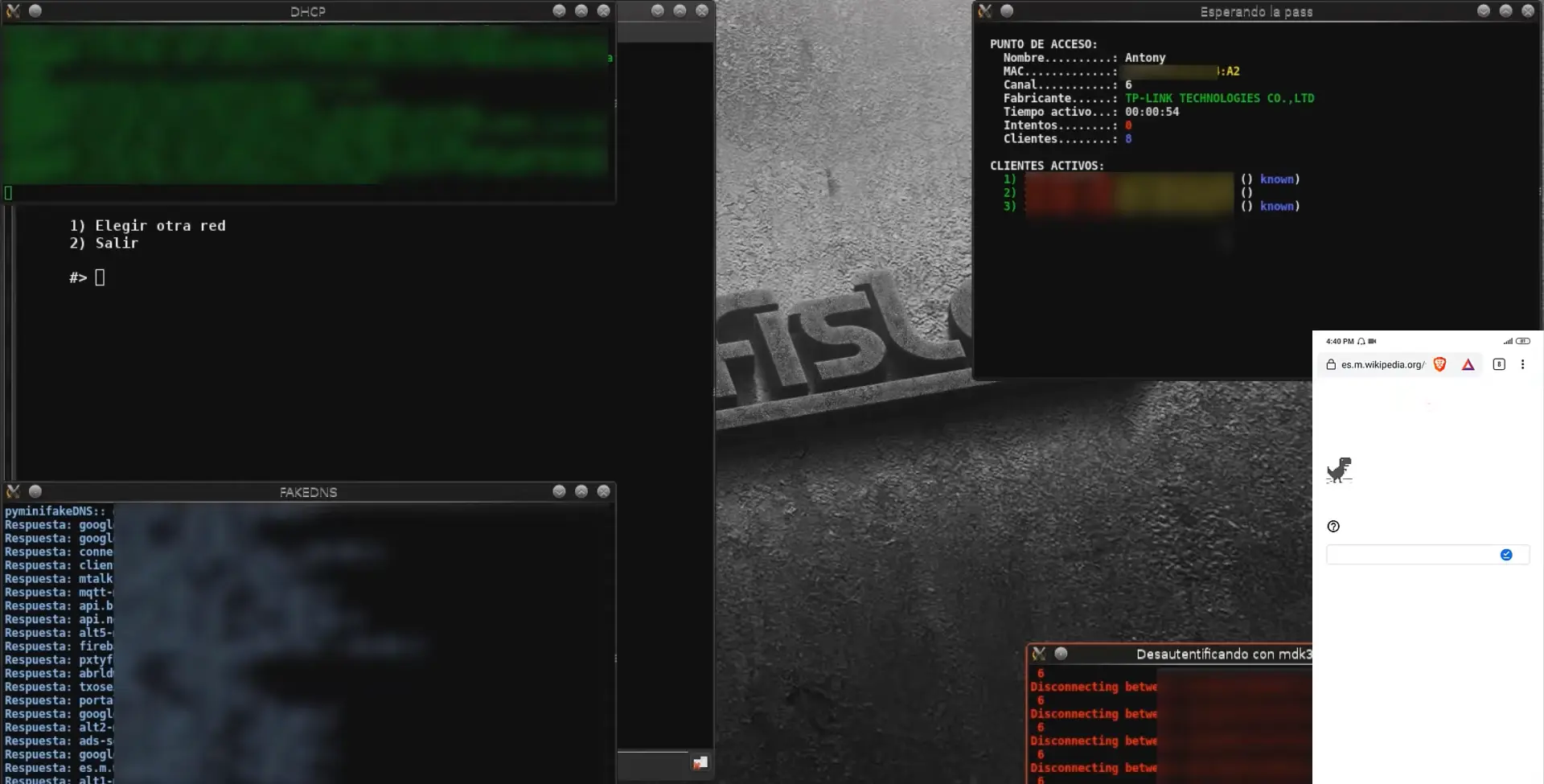

Paso 12: El programa solicitará introducir una dirección MAC para el ataque. Podemos elegir cualquier dirección MAC para evitar ser detectados. El ataque comenzará y veremos cómo se ejecutan los procesos necesarios. Si hay clientes conectados, podremos observar cómo se desconectan de la red.

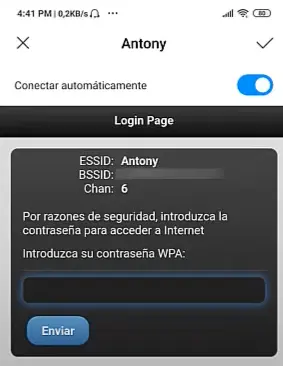

Paso 13: Cuando el usuario intente reconectarse a la red, aparecerá un formulario donde tendrá que introducir la contraseña. Hasta que no introduzca la contraseña correcta, no podrá conectarse.

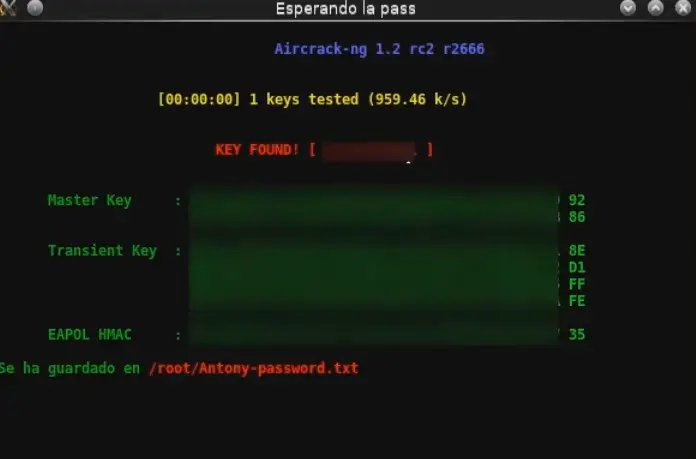

Paso 14: Una vez que el cliente introduzca la contraseña, esta quedará capturada para su análisis.

Limitaciones y Alternativas

Es importante destacar que el éxito de este tipo de ataques puede verse afectado por los firewalls de los routers, y que la herramienta Linset se considera obsoleta desde 2014 y puede no funcionar correctamente.

Utilidades de Wifislax

Wifislax ofrece muchas más funcionalidades además del crackeo de redes wifi. Con su última versión lanzada el 4 de abril de 2025, es una excelente herramienta para operaciones de redes tanto inalámbricas como alámbricas.

Para obtener más información sobre este sistema operativo, se puede consultar la abundante documentación disponible.